IT-Sicherheit: Sicherheitskonzept per Schulung verbreiten

DATEV-TRIALOG, das Magazin für erfolgreiche Unternehmen & Selbständige, berichtet:

IT-Sicherheit im Unternehmen lässt sich am besten über ein IT-Sicherheitskonzept erreichen, das ein IT-Sicherheitsbeauftragter erstellt. Seine volle Wirkung entfalten kann es aber nur, wenn die Beschäftigten per Schulung für das Thema sensibilisiert werden.

Verstärkt legen Hackerangriffe die IT von Unternehmen und dadurch teilweise ihren Geschäftsbetrieb lahm. In den USA etwa hatten vorübergehend tausende Tankstellen kein Benzin. Eine schwedische Lebensmittelhandelskette schloss tagelang 800 Filialen wegen ausgefallener Kassen. In Deutschland verloren Bankkunden zeitweise den Online-Zugriff auf ihre Konten. Oft stecken Ransomware-Attacken dahinter: Angreifer nutzen eine IT-Sicherheitslücke, verschlüsseln Daten und fordern für deren Freigabe die Zahlung eines Lösegelds. Aber auch andere Arten von Attacken, etwa zur Spionage oder Sabotage, gefährden die IT-Sicherheit. Deshalb sollte in jedem Unternehmen ein IT-Sicherheitsbeauftragter auf Basis der Schutzziele der Informationssicherheit ein stimmiges IT-Sicherheitskonzept erstellen und der Belegschaft per Schulung sowie kontinuierlicher Weiterbildung die Grundlagen der IT-Sicherheit beibringen. Natürlich folgt die konkrete Definition der IT-Sicherheit insbesondere aus der individuellen Situation. Aber teilweise existiert ein offizieller Rahmen für die IT-Sicherheit im Unternehmen, in vielen Branchen gilt eine eigene IT-Sicherheitsrichtlinie. Und auch die EU verlangt ab 2024 von vielen Betrieben ein Mindestmaß an IT-Sicherheit.

Jede IT-Sicherheitslücke kann den Schaden erhöhen

Die Geschäftsleitung sollte die IT-Sicherheit im Unternehmen als Priorität betrachten, um jede IT-Sicherheitslücke zu schließen. Ein IT-Sicherheitsbeauftragter entwickelt idealerweise entlang der für die Branche existierenden IT-Sicherheitsrichtlinie ein spezifisches IT-Sicherheitskonzept und sorgt dafür, dass regelmäßig eine Schulung oder Weiterbildung der Beschäftigten in Sachen IT-Sicherheit das Bewusstsein aller für dieses Thema schärft. Denn der durch Hackerangriffe verursachte Schaden ist enorm. Der Digitalverband Bitkom schätzt ihn allein in Deutschland durch Datenverluste, Umsatzausfälle sowie organisatorische Aufräumarbeiten nach Angriffen für 2020/2021 auf 220 Milliarden Euro – doppelt so viel wie im Zwei-Jahres-Zeitraum davor. Und die finanziellen Belastungen dürften steigen. Die Accenture-Studie „The Cost of Cybercrime“ beziffert den weltweit drohenden Schaden für den Fünf-Jahres-Zeitraum 2019/2023 auf 5,2 Billionen US-Dollar. Dagegen können sich Betriebe teilweise nicht einmal mehr versichern. Wegen der großen Bedrohung und enormen Schäden verschwinden erste Policen gegen Ransomware-Angriffe schon wieder vom Markt. Umso wichtiger ist es, die Schutzziele der Informationssicherheit durch geeignete Vorkehrungen zu erreichen.

Die drei Schutzziele der Informationssicherheit

Für den Datenschutz hat die Datenschutz-Grundverordnung (DS-GVO) einen klaren rechtlichen Rahmen geschaffen. Bei der IT-Sicherheit im Unternehmen fehlt es in vielen Branchen und Betrieben noch daran. Hier dienen die drei Schutzziele der Informationssicherheit – Vertraulichkeit, Integrität, Verfügbarkeit – zur Orientierung. Um sie zu erreichen, können Unternehmen dann ein System zum Informationssicherheitsmanagement schaffen, das sich entweder am sogenannten Grundschutz des Bundesamts in der Informationstechnik (BSI) orientiert oder den Anforderungen der internationalen Norm ISO 27001. Idealerweise sollte ein eigener IT-Sicherheitsbeauftragter im Auftrag der Geschäftsleitung ein passendes IT-Sicherheitskonzept erstellen und die Beschäftigten per Schulung und Weiterbildung mit den Grundlagen der IT-Sicherheit vertraut machen. Kleine Betriebe dürften aber mangels Kapazitäten und Kompetenzen oft auf Dienstleister zurückgreifen. Eine wichtige Anlaufstelle für dieses Thema ist auch die Rechtsanwaltskanzlei, um den juristischen Rahmen sowie die Haftungsrisiken für das Unternehmen zu klären. Dies sind die drei generellen Schutzziele der Informationssicherheit:

- Vertraulichkeit. Es ist sicherzustellen, dass nur befugte Personen den Zugang zu Informationen haben – im virtuellen wie im realen Raum. Ein IT-Sicherheitsbeauftragter muss im IT-Sicherheitskonzept festlegen, welche Beschäftigten welche Zugriffsrechte haben. Zudem ist dafür zu sorgen, dass die Vertraulichkeit beim Datenaustausch mit Externen gesichert ist, beispielsweise durch konsequente Nutzung der E-Mail-Verschlüsselung.

- Integrität. Zu den Grundlagen der IT-Sicherheit gehört auch, dass sich Daten nicht ungewünscht verändern lassen und zulässige Änderungen genau nachvollziehbar sind. Dabei geht es nicht nur um menschliche Fehler beim Bearbeiten von Daten sowie fehlerhafte Systeme oder Prozesse. Ist die Integrität der Daten gut geschützt, dürfte es etwa auch Hackern nach einer erfolgreichen Cyber-Attacke schwerer fallen, dem Unternehmen durch Datenmanipulationen zu schaden.

- Verfügbarkeit. Die Arbeitsfähigkeit der meisten Unternehmen hängt vom Funktionieren der IT ab. Ein wesentliches Schutzziel ist deshalb die generelle Verfügbarkeit der Rechner, sprich Systemausfälle zu verhindern beziehungsweise im Ernstfall die IT schnell und kontrolliert wieder hochfahren zu können – egal ob nach Cyber-Attacken, Bränden, Einbrüchen mit Vandalismus oder Stromausfällen.

IT-Sicherheit im Unternehmen ist für alle Pflicht

Wer denkbare Angriffsszenarien skizziert, tut sich leichter damit, ein IT-Sicherheitskonzept zu entwickeln, mit dem sich manche potenzielle IT-Sicherheitslücke schließen lässt. Daher sollten Unternehmerinnen und Unternehmer sich sowie den Beschäftigten zunächst klar machen, woher Cyber-Attacken kommen könnten. Grundsätzlich spielt bei der Bedrohungsanalyse die Branche, die Region sowie der Umsatz eine Rolle. Forschungsergebnisse internationaler Technologiekonzerne scheinen dabei interessanter zu sein als die nackten Vertriebszahlen wenig bekannter, mittelständischer Zulieferer. Aber Achtung: Gerade Unternehmen, die führend in ihrer Marktnische sind, würden genau solche Datendiebstähle schaden. Konkurrenten könnten sich diese Einblicke einiges kosten lassen, wenn sie glauben, dass es ihre Wettbewerbsposition verbessert. Der Wert von Daten – und damit der erforderliche Geheimhaltungsgrad – ist immer relativ. Zudem wird der Diebstahl selbst vermeintlich unwichtiger Daten – egal durch wen – spätestens dann problematisch, wenn die Sicherheitslücken dem Firmenimage schaden. Verschlüsseln Angreifer aufgrund schlechter IT-Sicherheit im Unternehmen Daten, kommt dies Unternehmerinnen und Unternehmern durch Lösegeldzahlungen oder andere Folgekosten teuer zu stehen.

Diese Angreifer nutzen eine IT-Sicherheitslücke

Besonders gefährlich für die IT-Sicherheit – und deshalb wesentlicher Aspekt im IT-Sicherheitskonzept – sind Angriffe professioneller Cyber-Krimineller auf eine IT-Sicherheitslücke.

- Erpresser können mit Ransomware jedes Unternehmen für kriminell motivierte Attacken ins Visier nehmen. Sind die Daten verschlüsselt und stockt der Geschäftsbetrieb, schicken sie ihre Forderung. Die liegt meistens unter den Kosten, die durch absehbare Umsatzverluste während der Erpressung und den Einsatz externer IT-Fachkräfte zur Wiederherstellung der Daten oder Funktionsfähigkeit der IT drohen. So erscheint es verlockend, das Problem durch Anweisung eines Lösegelds zu beseitigen. Fachleute warnen davor. Jede Zahlung signalisiert, dass die Masche funktioniert – und bringt Geld für weitere, noch ausgefeiltere Attacken.

- Spione und Saboteure infiltrieren im Auftrag von Mitbewerbern oder staatlichen Stellen die Firmen-IT. Sie nisten sich längerfristig getarnt ein, denn sie beabsichtigen keine Erpressung. Sie suchen sensible Daten über Kunden oder Produkte, die ihrem Auftraggeber im Wettbewerb helfen. Erbeutete Forschungsergebnisse beschleunigen dessen Entwicklungsaktivitäten, ausgespähte Angebote helfen ihm, bei Ausschreibungen knapp die Konditionen der Konkurrenten zu unterbieten. Manchmal, so die Sorge vieler IT-Sicherheitsbeauftragter, droht auch Sabotage. Ein geschickt platzierter Computervirus kann auf Mausklick die Produktion unterbrechen oder Maschinen zerstören.

- Diebe und Betrüger erwarten sich durch den Zugriff auf oder die Manipulation von Daten finanzielle Vorteile. Entweder leiten sie unbemerkt Geld in ihre Richtung, etwa längerfristig durch regelmäßige kleine Transaktionen zu ihren Gunsten. Oder sie zweigen Produkte beziehungsweise Material ab. Bekannt ist auch die Chef-Masche, bei der angebliche Vorgesetzte per digitaler Kommunikation rasche Geldüberweisungen veranlassen. Oft gewinnen Cyber-Angreifer die erforderlichen Zugangsinformationen oder Kenntnisse über persönliche Details durch Social Engineering. Schlimmstenfalls folgt ein Identitätsdiebstahl – Kriminelle übernehmen die digitale Existenz eines Opfers und nutzen sie für diverse Aktivitäten. Nicht nur, um Konten zu plündern, sondern auch für Verbrechen unter den Namen der Opfer, etwa Geldwäsche oder unbezahlte Online-Bestellungen. Solche Themen gehören unbedingt in die Schulung oder Weiterbildung der Beschäftigten zu den Grundlagen der IT-Sicherheit.

IT-Sicherheitskonzept auch gegen Freizeit-Hacker

Neben professionellen Cyber-Kriminellen, die auf eigene Rechnung oder im Auftrag von Mitbewerbern oder staatlichen Stellen agieren, gibt es weitere Risiken für die IT-Sicherheit im Unternehmen. Ein IT-Sicherheitsbeauftragter oder Dienstleister sollte sie ebenfalls berücksichtigen, wenn ein IT-Sicherheitskonzept erstellt wird, das jede mögliche IT-Sicherheitslücke schließen soll. Auch in die Schulung oder Weiterbildung der Beschäftigten zu den Grundlagen der IT-Sicherheit gehören diese Aspekte. Das sensibilisiert für mögliche Bedrohungen.

- Freizeit-Hacker attackieren Firmennetzwerke, da sie beweisen wollen, dass sie selbst die besten Sicherheitsmaßnahmen aushebeln können. Selbst wenn sie nichts stehlen oder zerstören wollen, können sie dem Unternehmen unabsichtlich schaden, während sie sich umsehen. Etwa, indem sie Sicherheitsroutinen auslösen, wenn ihr Schnüffeln entdeckt wird, was zeitraubende und teure Reaktionen durch das Unternehmen auslösen kann. Oder indem sie Datenverluste durch ungeschicktes Navigieren im Netzwerk verursachen. Deshalb sind auch „gute Hacker“, sofern sie nicht im Auftrag des Unternehmens nach Sicherheitslücken suchen, als großes Risiko zu betrachten.

- Beschäftigte können ebenfalls eine Cyber-Bedrohung sein. Dies gilt insbesondere für gekündigte Personen, die ihre letzten Tage im Betrieb beziehungsweise ihren Zugang für Racheaktionen nutzen wollen. Zwar können auch eigene Mitarbeiterinnen oder Mitarbeiter, die nur einen Fehler machen, gewisse Schäden anrichten. Meistens sind die Auswirkungen aber nicht so weitreichend, und viele dieser Missgeschicke lassen sich durch Schulungen verhindern. Dagegen können Entlassene ein massives Cyber-Risiko sein, wenn sie den Zugang sowie die Kenntnisse für großangelegte Sabotageaktionen oder Datendiebstähle haben. Diese zahlenmäßig überschaubare Gruppe sollte viel mehr in den Fokus der Aufmerksamkeit von Unternehmerinnen und Unternehmern rücken. Ein IT-Sicherheitsbeauftragter sollte im IT-Sicherheitskonzept etwa konkret festlegen, wie mit der Zugangsrechten scheidender Beschäftigter umzugehen ist. Prinzipiell wäre es hier besser, ihnen sofort den Zugriff auf Daten zu verwehren, als vorübergehend eine gefährliche IT-Sicherheitslücke zu riskieren.

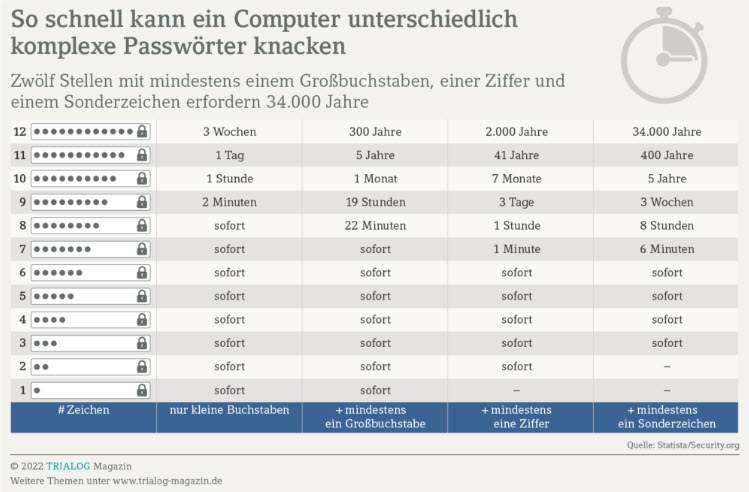

IT-Sicherheitskonzept: Diese sechs Punkte angehen

Letztlich geht es bei der IT-Sicherheit im Unternehmen immer um den Dreiklang aus Hardware, Software und Wetware. Wetware ist der Mensch, der neben dem Computer und den Computerprogrammen die dritte Variable darstellt, die eine IT-Sicherheitslücke sein kann. Schließlich bedienen Menschen die Hard- und Software, das macht sie automatisch zum potenziellen Sicherheitsrisiko. Auch die physische Sicherung der Geschäftsräume sowie die Etablierung sinnvoller organisatorischer Strukturen und Maßnahmen gehört ins IT-Sicherheitskonzept. Dazu zählen unter anderem gute Zugangskontrollen zum Betriebsgelände, stets aktuelle Softwarepakete inklusive moderner Firewalls sowie starke Passwörter für alle Zugangsmöglichkeiten zum Netzwerk. Auch die intensive Schulung und Weiterbildung der Beschäftigten zum allen Aspekten der IT-Sicherheit muss ein IT-Sicherheitsbeauftragter veranlassen, etwa zu Themen wie Social Engineering. Wichtig sind außerdem ausgeklügelte Konzepte zur kontinuierlichen Datensicherung sowie regelmäßige Test, ob technische sowie organisatorische Abwehrmaßnahmen im simulierten Ernstfall tatsächlich greifen. Beratungsunternehmen und staatliche Stellen unterstützen die Suche nach möglichen Schwachstellen und die Analyse der aktuellen Bedrohungslage.

IT-Sicherheitsbeauftragter braucht gutes IT-Sicherheitskonzept

- Die Hardware muss gesichert sein. Heute läuft bei der IT im Unternehmen viel via Cloud. Anwendungssoftware und/oder Daten liegen auf einem Server, auf den die Beschäftigten vom Büro, vom Homeoffice oder von unterwegs aus zugreifen. Aber irgendwo muss die Hardware stehen. Entweder beim Cloud-Dienstleister, der dann höchste Sicherheitsmaßnahmen für sein Rechenzentrum vorweisen sollte. Oder im Betrieb, dann muss das IT-Sicherheitskonzept dem mit einem streng limitieren und kontrollieren Zugang zu diesen Geräten Rechnung tragen. Unbefugte könnten viele IT-Sicherheitsvorkehrungen leichter aushebeln, wenn sie direkten physischen Zugang zur Hardware haben. Außerdem sollten für die IT-Sicherheit im Unternehmen generell alle Büro- und Geschäftsräume mit IT-Ausstattung gut gesichert sein. Wer sich mit Rechnern auskennt, könnte hier sonst vielleicht eher Schwachstellen entdecken. Weiterhin gilt etwa, dass der Zugriff auf Firmenrechner niemals über ungesicherte USB-Anschlüsse möglich sein sollte. Außerdem brauchen Unternehmen mit größerer eigener IT auch Pläne zur Fortführung des IT-Betriebs bei Problemen –Stichwort Business Continuity – sowie Routinen zur Datenwiederherstellung aus Backups.

- Die Software muss stets aktuell sein. Wer mit veralteten Programmversionen oder überholten Firewalls arbeitet, macht es Cyber-Kriminellen zu leicht. Softwareanbieter liefern regelmäßig Updates aus, die alle neu erkannten Sicherheitslücken stopfen. Aber diese Weiterentwicklungen bringen nur etwas, wenn sie auch installiert werden. Wer ein eigenes Team von IT-Administratoren hat, muss sicherstellen, dass es alle Rechner gut pflegt – ein IT-Sicherheitsbeauftragter kann das übernehmen. Dazu gehört auch, die Laptops sowie Tele-Arbeitsplätze der Beschäftigten im Homeoffice aktuell zu halten. Schon deshalb ist es sinnvoll, für Heimarbeit oder mobiles Arbeiten die Hardware zur Verfügung zu stellen. Dann kann das Unternehmen bestimmen und kontrollieren, wie welche Software auf den Geräten zum Einsatz kommt. So lässt sich erreichen, dass alle Beschäftigten die gleiche Programmversion nutzen und es beim Weiterverarbeiten von Dokumenten keine Probleme gibt. Auch die Vorgaben der Datenschutz-Grundverordnung (DS-GVO) zum Schutz personenbezogener Daten sind so besser einzuhalten. Andernfalls drohen hohe Bußgelder.

Mehr IT-Sicherheit durch Schulung und Weiterbildung

- Starke Passwörter sind Gold wert. Sie machen Hackern den Zugriff auf die Firmen-IT oft so schwer, dass diese den Aufwand für einen digitalen Raubzug als zu hoch erachten und schlechter vorbereitete Opfer suchen. Zum A und O der IT-Sicherheit gehört deshalb, alle Geräte, Accounts oder Programme mit starken Passwörtern zu schützen. Dazu zählen auch kleine Geräte wie etwa WLAN-Router – selbst darüber könnten sich Cyber-Kriminelle den Zugang zum Firmennetzwerk verschaffen. Ein eigener Sicherheitsbeauftragter oder externer Dienstleister sollte per Schulung oder Weiterbildung die Beschäftigten auch mit diesen Grundlagen der IT-Sicherheit vertraut machen und ihnen Tipps oder falls nötig klare Anweisungen geben, wie etwa Passwörter auszusehen haben.

- Verschlüsselung lohnt sich immer. Geschäftliche Kommunikation sollte durch Verschlüsselungstechnologie geschützt sein, damit sich unterwegs im Internet keine sensiblen Inhalte abgreifen lassen. Dabei gilt es, die Beschäftigten mit wirkungsvollen, aber einfach bedienbaren Lösungen zu unterstützen. Selbst die besten Maßnahmen zur IT-Sicherheit im Unternehmen helfen nämlich wenig, wenn die Nutzerinnen oder Nutzer sie nicht richtig einsetzen oder sogar bewusst ignorieren.

- Schulungen sind deshalb Pflicht. Niemand darf vom Personal erwarten, dass es sich permanent auf Eigeninitiative in Fragen der IT-Sicherheit weiterbildet. Dies würde außerdem nicht reichen. Schließlich geht es darum, dass die Beschäftigten mit Zugang zur Firmen-IT genau jene technischen Schutzmaßnahmen und organisatorischen Vorgaben gemäß IT-Sicherheitskonzept kennen, auf die ihr Betrieb setzt. Dieses Wissen und dessen praktische Anwendung gilt es in regelmäßigen Trainings kontinuierlich aufzufrischen und zu verbessern. Darüberhinaus gehören allgemeine Themen auf die Tagesordnung, etwa die neuesten Angriffsformen beim Social Engineering – welche weiteren Tricks haben Cyber-Kriminelle entwickelt, um sich im digitalen Raum oder in der realen Welt das Vertrauen ihres Opfers zu erschleichen? Was etwa kennzeichnet eine gute gemachte Phishing-Mail?

IT-Sicherheitslücke per Penetrationstest und Red Teaming finden

Zum IT-Sicherheitskonzept im Unternehmen gehört dann mindestens ein weiterer Punkt: Die Strategie muss sich neuen technischen, organisatorischen oder Bedrohungsentwicklungen anpassen. Wenn Cyber-Angreifer aufrüsten, müssen die Opfer bei ihren Abwehrmaßnahmen mithalten. Ein IT-Sicherheitsbeauftragter muss also laufend jede neue eventuelle IT-Sicherheitslücke aufzuspüren versuchen und falls nötig zusätzliche Möglichkeiten zur Verteidigung nutzen.

- Regelmäßig die Verteidigungsfähigkeit prüfen. Theoretisch lässt sich das einfach erledigen, indem Fachleute für IT-Sicherheit die Abwehrmaßnahmen per Abhaken einer Checkliste bewerten. Sind also die aktuellsten Programme installiert, die Beschäftigten im Anwenden geschult, Daten im zweiten Rechenzentrum als Backup gesichert? Doch Papier ist geduldig – letztlich zählt nur die Realität. Die echte Verteidigungsfähigkeit lässt sich erst mit statischen Penetrationstests erkennen. Dazu attackieren beauftragte Hacker die Firmen-IT, um bei den gängigsten Angriffsmustern mögliche Schwachstellen zu identifizieren. Das hilft auch kleineren Betrieben. Größere Unternehmen mit ausgefeilterer IT oder vielen digitalen Angriffspunkten sollten über das sogenannte Red Teaming nachdenken. Dabei attackieren Hacker über Tage die IT, reagieren auf Abwehrbemühungen und stellen die Verteidiger intensiv auf die Probe. Hier lassen sich Elemente wie Social Engineering einbauen, um Zugangsdaten zu erbeuten oder Viren einzuschleusen.

Wer seine IT-Sicherheit noch nicht so umfassend und strukturiert durchdacht hat, kann sich mit dem Sicherheits-Check des Vereins „Deutschland sicher im Netz“ einen ersten Überblick über seine Verteidigungsfähigkeit verschaffen. Danach empfiehlt sich aber unbedingt die Rücksprache mit Fachleuten für eine rasche Stärkung der IT-Sicherheit.

Schnell verbessern lässt sie sich die IT-Sicherheit durch das konsequente Verschlüsseln von E-Mails, um das Abgreifen von sensiblen Informationen zu erschweren. Darüber informiert dieses Video.

Quelle: DATEV TRIALOG – von Frank Wiercks

Frank Wiercks ist Mitglied der Redaktion von TRIALOG, dem Unternehmermagazin für Mittelständler, Selbständige und Freiberufler. Außerdem arbeitet er für verschiedene Wirtschafts- und Managementmagazine. Zuvor war er unter anderem Chefredakteur von handwerk magazin und Markt und Mittelstand.

Weitere interessante Nachrichten finden Sie auf unserer Seite News & Events